Wees niet bang om de veiligheidsclaims van je CPU-verkopers op te proef te stellen

Informatiebladen kunnen best vreemd zijn. Ik heb vaak de claims op de informatiebladen van concurrenten met elkaar vergeleken, maar eerlijk gezegd is het soms moeilijk om goede vergelijkingen te maken. In sommige gevallen werken de specificaties alleen onder specifieke omstandigheden. In andere gevallen citeert de fabrikant een best-case-specificatie tegenover het "gemiddelde" van iemand anders.

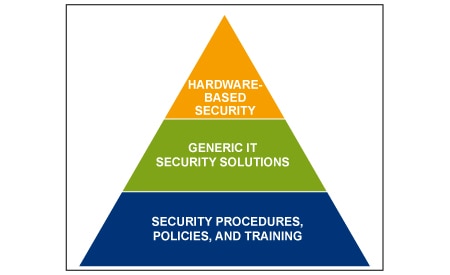

En als het op de veiligheid aankomt, is het niet echt anders. Het is moeilijk om vandaag de dag een MCU-verkoper te vinden die niet de claim maakt dat zijn producten "veilig" zijn. Maar wat betekent dat nou echt? Het kan zijn dat er een bepaalde vorm van versleuteling is ingebouwd; het zou kunnen betekenen dat er een derde partij is ingeschakeld om de veiligheid te regelen; of het kan vertrouwen op een technologie zoals TrustZone van Arm (Afbeelding 1).

Afbeelding 1: TrustZone is ontworpen in MCU's op basis van de Cortex processor IP van Arm. Dit vertegenwoordigt een systeembrede benadering van ingebedde veiligheid door missiekritieke code van het OS te scheiding. (Bron afbeelding: Embedded Computing Design)

Afbeelding 1: TrustZone is ontworpen in MCU's op basis van de Cortex processor IP van Arm. Dit vertegenwoordigt een systeembrede benadering van ingebedde veiligheid door missiekritieke code van het OS te scheiding. (Bron afbeelding: Embedded Computing Design)

TrustZone, wat een populair middel is geworden om op MCU gebaseerde veiligheid toe te voegen, scheidt missiekritieke code en protocol-stacks van het besturingssysteem (operating system - OS), om zo firmware-achterdeuren in de opslagruimte van veiligheidssleutels te voorkomen. Het creëert ook meerdere software-beveiligingsdomeinen om toegang tot de specifieke geheugens, randapparaten en I/O-componenten in de microcontroller te beperken.

Over-the-Air updates

Een andere methode die MCU-fabrikanten gebruiken om de veiligheid te bewaren, is het aanbieden van over-the-air (OTA) updates. Met deze technologie is je systeem - in ieder geval in theorie - altijd bijgewerkt wat de beveiligingsprotocollen betreft. In de RX651-microcontrollers van Renesas is bijvoorbeeld Trusted Secure IP (TSIP) en betrouwbare flashgebiedbeveiliging geïntegreerd, waardoor flash firmware-updates ter plekke mogelijk zijn via veilige netwerkcommunicatie.

De TSIP maakt robuust sleutelbeheer, versleutelde communicatie en sabotagedetectie mogelijk om een sterke beveiliging tegen diverse externe bedreigingen te garanderen. Via een partnerschap met Secure Thingz, expert op het gebied van de beveiliging van ingebedde systemen, kunnen de 32-bits RX MCU's worden beveiligd gedurende de complete ontwerp- en fabricagewaardeketens.

Een dergelijke samenwerking is er ook tussen MCU-leverancier STMicroelectronics en Arilou Information Security Technologies. De twee bedrijven hebben samen aan het creëren van een meerlagige beveiligingsinrichting gewerkt waarin hardware en software elkaar kunnen aanvullen om de datastromen te bewaken en afwijkingen in de communicatie te detecteren.

ST heeft de Intrusion Detection and Prevention System-software (IDPS) van Arilou aan zijn SPC58 Chorus-serie van 32-bits automotive microcontrollers toegevoegd om afwijkingen in het verkeer te detecteren en een extra laag beveiliging te vormen tegen cyberaanvallen. IDPS is een softwareoplossing die is ontworpen om de controller area network (CAN) bus te controleren en afwijkingen in de communicatiepatronen van elektronische besturingseenheden (ECU's) in automotive ontwerpen te detecteren.

De veilige co-processor

Het enige doel van veilige elementen, ook wel veiligheidsco-processors genoemd, is om een systeem dat is ontworpen zonder veilige MCU te beveiligen door op te treden als een begeleidende chip voor die hoofd-MCU. Het veilige element biedt een beveiligingskader tegen een hele reeks bedreigingen. Het kan een eenvoudig, goedkoop apparaat zijn dat de beveiligingstaken van de hoofd-MCU of CPU overneemt, zoals sleutelopslag, cryptografische versnelling, enz.

Een voorbeeld van een veilig element is de ATECC608A van Microchip (Afbeelding 2), die een random number generator (RNG) heeft voor het genereren van unieke sleutels en voldoet aan de nieuwste eisen van het National Institute of Standards and Technology (NIST). Het element bevat ook cryptografische versnellers als AES-128, SHA-256 en ECC P-256 voor wederzijdse authenticatie. De ATECC608A biedt OTA-verificatie en beveiligd opstarten om te garanderen dat sleutelopslag en -overdracht voor het IoT en cloudservice-authenticatie wordt uitgevoerd via een veilig middel.

Afbeelding 2: de ATECC608A van Microchip is een voorbeeld van een veilig element, dat kan worden gezien als een veiligheidsco-processor. (Bron afbeelding: Microchip)

Afbeelding 2: de ATECC608A van Microchip is een voorbeeld van een veilig element, dat kan worden gezien als een veiligheidsco-processor. (Bron afbeelding: Microchip)

De conclusie is dat je beveiliging nodig hebt en dat het absoluut mogelijk is dat die al is ingebouwd in de MCU die je in je eindsysteem hebt ingebed. Je mag hier echter niet zomaar van uitgaan en je moet tussen de regels door lezen wanneer je de informatiebladen analyseert. Lees voor meer informatie over dit belangrijke onderwerp het artikel The Anatomy of Security Microcontrollers for IoT Applications.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum