Wanneer is beveiliging 'Goed genoeg'?

Bijgedragen door De Noord-Amerikaanse redacteurs van DigiKey

2020-01-20

Of beveiliging goed genoeg is, hangt ervan af wat er beveiligd wordt, hoe waarschijnlijk een bedreiging is en welke middelen een bedrijf heeft om zijn eigendommen te beschermen. Bedrijven hebben maar langzaam begrip gekregen voor bedreigingen. Naarmate het Internet of Things populairder wordt, neemt het nut van apparaten enorm toe, maar tevens de mogelijkheid van een cyberbedreiging. De dreiging van een aanval op uw auto, huis of een van uw online apparaten is reëel.

Technologie kan ons tot op zekere hoogte tegen die risico's beschermen. De vraag is of dat op de lange duur zo blijft. Iedereen die denkt dat gegevensbeveiliging die 'goed genoeg' is, voldoet in de tijd van gegevensverwerking in de cloud, waar bedreigingen in de openbare cloud toenemen met het aantal gebruikers van cloud services, heeft het waarschijnlijk mis.

Wat bepaalt 'goed genoeg'

In een tijd waar grote bedrijven onderhevig zijn aan cyberaanvallen die het nieuws halen, zijn ook kleinere bedrijven kwetsbaar. Veel bedrijven vinden beveiliging van hun IT-systemen nog steeds niet noodzakelijk om de mogelijke bedreigingen tegen te gaan. In bijna alle gevallen waar de beveiliging onvoldoende is gebleken, was deze 'goed genoeg' en werd aan de voorschriften van de bedrijfstak voldaan.

Doelstellingen en compromissen

Een belangrijke vraag is: "Wat wilt u beveiligen"? Dat bepaalt uiteindelijk de doelstellingen van uw beveiliging. Compromissen betekenen risicomanagement. Hoeveel kunt u uitgeven en hoeveel moet u uitgeven om datgene te beveiligen wat u belangrijk acht? En vergeet niet, dat dit een doorlopende investering is.

Over het algemeen houden organisaties geen gelijke tred met de bedreigingen en evenmin begrijpen ze wat een bedreiging inhoudt. Begin met het bijhouden van gebeurtenissen, gecompromitteerde gegevens, malware, door medewerkers gebruikte apparaten en welk beleid er al is om eventuele kwetsbaarheden te beperken. Wat is er al aan bijvoorbeeld firewalls, gateways voor mobiele apparaten, VPN's, verificatiemethodes en versleuteling? Hoeveel succes hebben die beveiligingsmethodes tot nu toe gehad en kan dit gekwantificeerd worden? Hoe hebben eventuele aanvallen plaats gevonden? Dergelijke informatie over bedreigingen kan helpen om prioriteiten vast te stellen en bestaande kwetsbaarheden te evalueren. Wat is nog niet beveiligd en hoe snel en hoe goed kan dit worden rechtgezet?

Als er een inbreuk wordt gemaakt, dan moeten er middelen worden vrijgemaakt om hierop te reageren, de aanval te stoppen en de gevolgen van de aanval weg te werken. Het echte risico vormen het intellectuele eigendom, persoonsgegevens, financiële gegevens en bedrijfsgeheimen, die verloren kunnen gaan bij een beveiliging die 'goed genoeg' is.

Preventie en beveiliging implementeren

Veel kwetsbaarheden kunnen betrekkelijk eenvoudig worden aangepakt. In sommige gevallen kan dit gebeuren door een bepaalde detectiemethode of door toegang te verhinderen door een bepaalde technologie toe te passen. In andere gevallen kunnen bepaalde kwetsbaarheden worden beperkt door inbraak te voorkomen of door een informatieketen te implementeren waarin de informatie niet kan worden uitgelezen of gewijzigd.

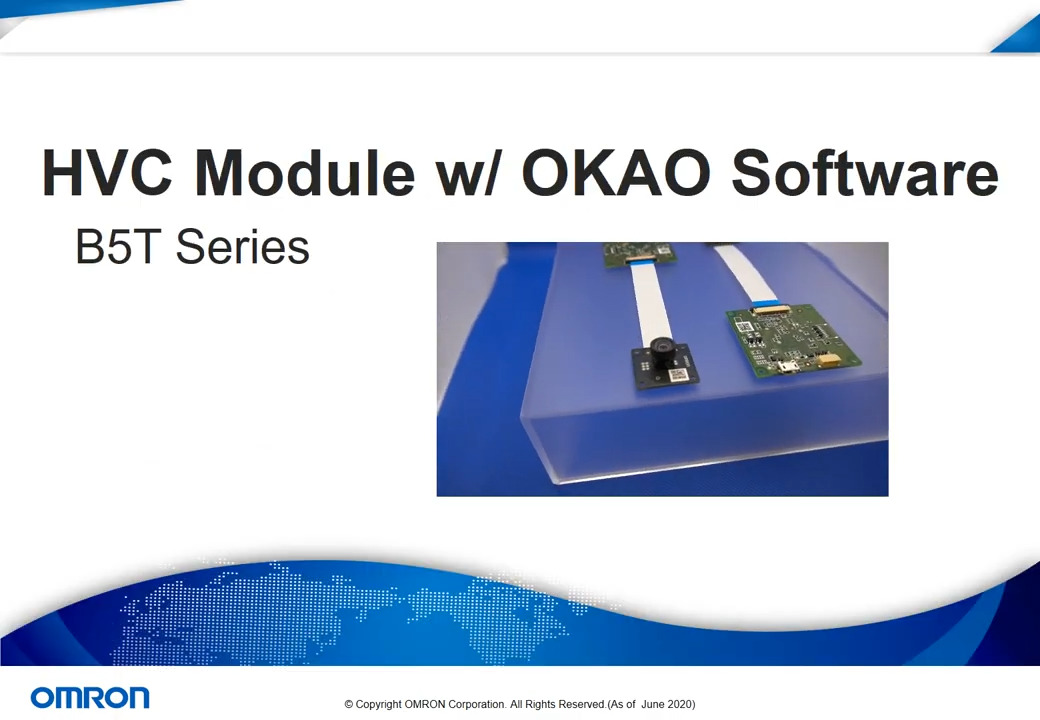

Het implementeren van preventiemethodes kan technologieën als gezichtsherkenning en vingerafdrukverificatie inhouden Zo zijn de HVC-P2 gezichtsherkenningsmodules van Omron leverbaar met twee typen camera, een voor detectie op grote afstand en een camera met groothoeklens. De modules maken gebruik van een algoritme van Omron voor gezichtsherkenning, dat het gezicht en het lichaam bepaalt en geslacht, leeftijd, uitdrukking en andere gelaatstrekken kan inschatten.

Afbeelding 1: Omron cameramodules bieden gezichtsherkenning die veel meer doet dan alleen het detecteren van gelaatstrekken. (Afbeelding: Omron)

Afbeelding 1: Omron cameramodules bieden gezichtsherkenning die veel meer doet dan alleen het detecteren van gelaatstrekken. (Afbeelding: Omron)

Apparatuur in de HVC-P2 detecteert een gebruiker in de buurt, zonder dat deze doorheeft dat er een camera is. Bovendien kunnen ontwikkelaars met een combinatie van een standaard microcontroller en een camera snel gezichtsherkenning aan een embedded systeem toevoegen.

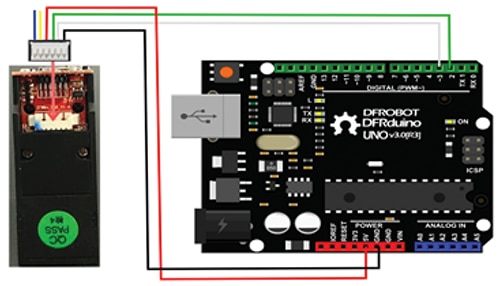

Een andere oplossing, de DFRobot SEN0188, is een complete vingerafdrukmodule die compatibel is met de Arduino. Dit apparaat beschikt over een snelle digitale signaalverwerker en werkt met MSP430, AVR®, PIC®, STM32, Arm® en FPGA-apparaten. Het kan 1000 vingerafdrukken opslaan, ondersteunt slimme beeldverwerking en kan vingerafdrukken vergelijken en opzoeken.

Afbeelding 2: De SEN0188 vingerafdrukmodule van DFRobot kan beelden verwerken en vingerafdrukken vergelijken en opzoeken. (Afbeelding: DFRobot)

Afbeelding 2: De SEN0188 vingerafdrukmodule van DFRobot kan beelden verwerken en vingerafdrukken vergelijken en opzoeken. (Afbeelding: DFRobot)

Voor beveiliging biedt de Blockchain Security 2 GO starter kit van Infineon een snelle en eenvoudige manier om optimale beveiliging in een blockchain systeemontwerp in te bouwen. Hij biedt een evaluatieomgeving voor allerlei blockchain technologieën, beschikt over vijf kant-en-klare NFC-kaarten en ondersteunt elementaire blockchain functionaliteiten als het genereren van veilige sleutels, beveiligen van pincodes en ondertekeningsmethodes.

Blockchain is, simpel gesteld, een gedecentraliseerd digitaal grootboek op basis van een keten van blokken, waarbij elk blok versleuteld aan het vorige is gekoppeld. Elke transactie is met een digitale handtekening beveiligd. De Blockchain Security 2GO starter kit beschikt over hardware beveiligingsmechanismes om veilig privésleutels te genereren en op te slaan.

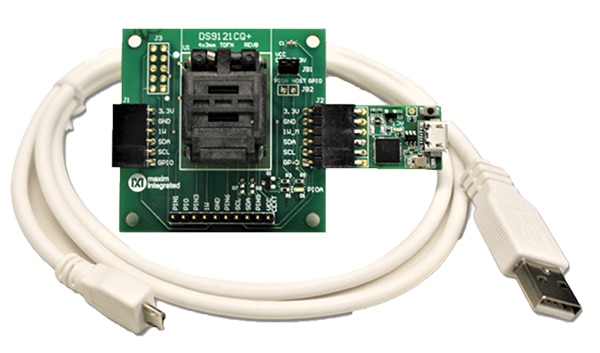

Het DS28C40 Anti-Tamper and Security Interface Evaluation Board van Maxim bevat de hardware en software die nodig is om de DS28C40 beveiligde verificatiemodule te evalueren. Het apparaat beschikt over een basisset versleutelingsgereedschappen op basis van geïntegreerde symmetrische en asymmetrische beveiligingsfuncties. Naast de door de hardware versleutelingsmodules geboden beveiligingsdiensten bevat het een FIPS/NIST generator van echt willekeurige geltallen, een eenmalig programmeerbaar geheugen voor gebruikersgegevens, sleutels en certificaten, een configureerbare GPIO en een uniek 64-bit ROM-identificatienummer.

Afbeelding 3: Het Maxim DS28C40 evaluatieboard voor een beveiligde verificatiemodule bevat een basisset versleutelingsgereedschappen voor ontwikkelaars. (Afbeelding: Maxim Integrated)

Afbeelding 3: Het Maxim DS28C40 evaluatieboard voor een beveiligde verificatiemodule bevat een basisset versleutelingsgereedschappen voor ontwikkelaars. (Afbeelding: Maxim Integrated)

De ingebouwde DeepCover beveiliging van de DS28C40 verhult gevoelige gegevens onder meerdere geavanceerde beveiligingslagen af en bevat een uiterst veilige opslag van sleutels. Er zijn invasieve en niet-invasieve tegenmaatregelen geïmplementeerd om tegen aanvallen op apparaatniveau te beschermen. Voorbeelden zijn 'active die shield', versleutelde opslag van sleutels en algoritmische methodes. Toepassingen zijn onder meer beveiligde verificatie en identificatie en kalibratie van automobielonderdelen, versleutelde beveiliging van IoT-apparaten, beveiligde verificatie van accessoire en randapparaten, beveiligd booten of downloaden van firmware en beveiligde opslag van sleutels voor een host controller.

Op 'Goed genoeg' vertrouwen

Beveiliging die 'goed genoeg' is, is altijd een schuivende doelstelling. In de meeste situaties is 'goed genoeg' nooit echt goed genoeg, omdat de wereld te snel verandert. Naarmate hackers en hun systemen geavanceerder worden, komt 'goed genoeg' simpelweg neer op de kosten/baten die een bedrijf wil of kan betalen om zijn eigendommen te beschermen.

Wat met succes kan worden ingezet is de opleiding van het personeel, beleid om het bedrijfsnetwerk te beveiligen, authenticatie- en versleutelingsmethodes samen met voldoende technologie om minimaal een redelijke beveiliging te bieden. Omdat misdadigers gelukkig zoeken waar ze het gemakkelijkst kunnen inbreken, kan 'goed genoeg' betekenen dat beveiligingsmethodes worden geïmplementeerd die goed genoeg zijn om de misdadigers te ontmoedigen zodat zij naar andere slachtoffers op zoek gaan.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.