Voeg een Secure Element toe om edge-to-cloud-beveiliging binnen een IoT-ontwerp in te bouwen

Bijgedragen door De Noord-Amerikaanse redacteurs van DigiKey

2019-09-10

Cybersecurity blijft een universeel probleem bij het ontwerpen en implementeren van systemen die op het openbare internet zijn aangesloten. Bij het Internet of Things (IoT) is het probleem van beveiliging bijzonder sterk voelbaar omdat gebruikers zich afvragen of verbonden apparaten toepassingen in smart homes, smart factories of smart cities veilig ondersteunen. Toch hebben ontwikkelaars van IoT-apparaten vaak het gevoel dat ze vanwege een strak tijdschema de resources niet hebben, laat staan de extra tijd die in het verleden nodig was om de uitgebreide set mogelijkheden te implementeren voor een effectieve beveiligingsoplossing.

Halfgeleiderleveranciers proberen een balans te vinden door eenvoudiger te implementeren beveiligingsoplossingen te leveren. Dit artikel geeft een overzicht van het beveiligingsprobleem en introduceert vervolgens een oplossing van NXP Semiconductors, namelijk het EdgeLock SE050 secure element (SE). Tot slot wordt getoond hoe ontwikkelaars dit single-chip-apparaat kunnen gebruiken om snel en eenvoudig edge-to-cloud-beveiliging in hun IoT-apparaten te implementeren.

Het IoT-beveiligingsprobleem

Slecht beveiligde IoT-apparaten blijken helaas een aantrekkelijk doelwit te zijn voor cyberaanvallen. Als apparaten eenmaal zijn gecompromitteerd, kunnen ze vertrouwelijke gebruikersgegevens onthullen evenals waardevolle informatie die gebruikt kan worden om vervalste kopieën van de apparaten te maken. Hackers kunnen deze blootgestelde apparaten ook gebruiken om grotere ravage aan te richten en dieper in netwerken door te dringen om andere verbonden apparaten, systemen en bedrijfsmiddelen te bereiken. Als gevolg rimpelen de effecten van gecompromitteerde IoT-apparaten door de meerdere lagen van de IoT-hiërarchie en bedreigen zelfs de openbare veiligheid in nieuwe IoT-toepassingen zoals gebouwautomatisering, industriële systemen, transport en medische apparaten.

Van ontwikkelaars wordt verwacht dat zij steeds doeltreffender IoT-ontwerpen leveren. Beveiliging kan daarbij een ongewenste bijkomende taak zijn op een groeiende lijst van vereisten, gedomineerd door de vraag naar hogere prestaties en lager stroomverbruik. Effectieve beveiliging is in feite afhankelijk van een groeiend aantal vereisten die nodig zijn om bedreigingen te beperken voor zowel de edge als de cloud.

Afzonderlijk toegepast, zijn bekende technieken zoals versleuteling en authenticatie op zichzelf onvoldoende. IoT-beveiliging moet worden opgebouwd op een zogenaamde ‘root of trust’ of vertrouwensbasis om te garanderen dat beveiligingsmechanismen en protocollen niet in gevaar worden gebracht. Ook moeten beveiligingsmethoden in toenemende mate op kleinere schaal worden toegepast om niet alleen verbindingen tussen IoT-apparaten, maar ook verbindingen tussen onderdelen van een individueel IoT-ontwerp te beschermen.

De NXP EdgeLock SE050 SE is specifiek ontworpen om de reeks beveiligingsmechanismen en protocollen te bieden die nodig zijn om edge-to-cloud-beveiliging in IoT-apparaten te bouwen.

Robuuste beveiligingsoplossing

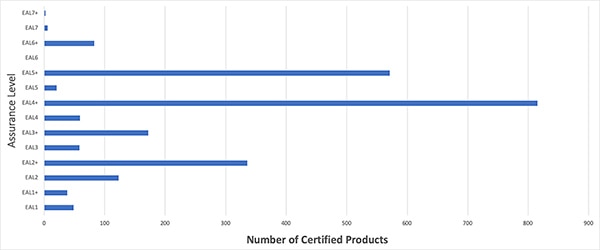

De SE050 van NXP is ontworpen als een kant-en-klare oplossing voor IoT-apparaatbeveiliging en bouwt voort op de uitgebreide ervaring van NXP op het gebied van smartcardbeveiliging om een root of trust te bieden van hardware voor IoT-ontwerpen. De SE combineert een speciale microcontroller en veilige referentieopslag met een softwarestack gebouwd op het Java Card OpenPlatform (JCOP) smartcardbesturingssysteem (OS). Het SE050-besturingsplatform is onafhankelijk gecertificeerd tot het OS-niveau op het Common Criteria (CC) Evaluation Assurance Level (EAL) Level 6 augmented (EAL 6+) en biedt een zeldzame mate van zekerheid voor gebruik in omgevingen met een hoog risico (Afbeelding 1).

Afbeelding 1: Het gecertificeerde SE050-platform biedt een zeldzame mate van zekerheid met certificering tot het OS-niveau op CC EAL 6+. (Gegevensbron: Common Criteria)

Afbeelding 1: Het gecertificeerde SE050-platform biedt een zeldzame mate van zekerheid met certificering tot het OS-niveau op CC EAL 6+. (Gegevensbron: Common Criteria)

Een speciale NXP IoT-beveiligingsapplet is speciaal geoptimaliseerd voor dit robuuste beveiligingsplatform en maakt gebruik van een ingebouwde cryptobibliotheek ter ondersteuning van een uitgebreide set cryptografie-algoritmen, waaronder:

- Symmetrische cryptografie met behulp van Advanced Encryption Standard (AES) en Data Encryption Standard (DES) algoritmen

- Asymmetrische cryptografie met behulp van Rivest–Shamir–Adleman (RSA) en Elliptic-Curve Cryptography (ECC) algoritmen met ondersteuning voor een aantal ECC-curven, waaronder standaardcurven gespecificeerd door het National Institute of Standards and Technology (NIST)

- Meerdere hash-functies die worden gebruikt bij het bouwen van Message Authentication Codes (MAC's)

- Meerdere Key Derivation Function (KDF) algoritmen die worden gebruikt voor methoden zoals wachtwoordhashing, sleutelovereenkomst en sleutelversterking

Het SE050-apparaat integreert hardwareversnellers voor Advanced Encryption Standard (AES), Data Encryption Standard (DES) en Fast Attribute-based Message Encryption (FAME) cryptografie om prestaties te versnellen.

Om de inloggegevens die worden gebruikt tijdens cryptografische bewerkingen te beschermen, biedt het apparaat tot 50 kilobytes (kB) beveiligd gebruikerflashgeheugen en wordt vooraf ingericht met rootsleutels die zijn ontworpen om typische IoT-transacties te ondersteunen. Ontwikkelaars die ontwerpen in grote hoeveelheden creëren, kunnen ook gebruik maken van aangepaste sleutels en inloggegevens die veilig zijn ingericht door NXP of geautoriseerde externe providers.

Samen met het ingebouwde flashgeheugen ondersteunt het component toegang tot RAM (Random Access Memory) om bijvoorbeeld openbare certificaten op te slaan, terwijl de bijbehorende privésleutels in beveiligd flashgeheugen blijven. Verder bevat de SE050 IoT-applet een veilige import/export-mogelijkheid waarmee ontwikkelaars sleutels of willekeurige gegevens veilig in een extern geheugen kunnen opslaan. Niettemin gebruikt het component een geheugenbeheereenheid die de toegang tot verschillende delen van het geheugen beperkt tot alleen de IoT-applet, waardoor ongeautoriseerde toegang via de microcontroller wordt voorkomen. Voor verdere bescherming tegen sabotage en geavanceerde zijkanaalaanvallen (side-channel attacks) bevat het component ook verschillende logische en fysieke barrières voor ongeautoriseerde toegang.

Naast het instellen van deze barrières voor ongeautoriseerde toegang heeft beveiliging echter ook te maken met het toestaan van toegang tot geautoriseerde apparaten.

Apparaatverificatie

De SE050-cryptografiemechanismen en veilige opslagmogelijkheden dienen als root of trust voor IoT-apparaten en ondersteunen rechtstreeks beveiligde verbindingen die worden verwacht bij communicatie met geautoriseerde externe hosts zoals cloudservers. Diezelfde mogelijkheden stellen ontwikkelaars zelfs in staat om de authenticiteit van verbindingen op de laagste niveaus van de IoT-hiërarchie te waarborgen en wel tussen afzonderlijke IoT-apparaten die met de SE050 zijn gebouwd.

Dankzij een methode vergelijkbaar met conventionele internetauthenticatie kan een intelligente IoT-sensor zich bijvoorbeeld authenticeren op een IoT-besturingsapparaat. Dit proces begint met het detectieapparaat dat het certificaat dat in de beveiligde SE050 is opgeslagen naar het besturingsapparaat stuurt. Het besturingsapparaat valideert het ontvangen certificaat met behulp van SE050-cryptofuncties. Na succesvolle validatie stuurt het besturingsapparaat een willekeurige waarde, de uitdaging genoemd, terug naar het sensorapparaat. Het sensorapparaat gebruikt vervolgens zijn eigen SE050 SE om de uitdaging te ondertekenen met de privésleutel die is gekoppeld aan hetzelfde certificaat dat hij eerder naar het besturingsapparaat heeft verzonden. Omdat die ondertekende uitdaging alleen kan worden gevalideerd met behulp van de bijbehorende openbare sleutel, is het besturingsapparaat ervan verzekerd dat het certificaat dat oorspronkelijk door het sensorapparaat is verzonden, echt eigendom is van dat apparaat. Zo kan het besturingsapparaat het sensorapparaat betrouwbaar authenticeren.

Door binnen hetzelfde proces van rol te wisselen, kan het besturingsapparaat zich bij de sensor authenticeren.

Dit soort wederzijdse authenticatieprocessen is essentieel voor het bouwen van vertrouwde IoT-netwerken, vooral met de opkomst van steeds meer tussenliggende lagen, zoals edge-computing apparaten. Hoewel het wederzijdse authenticatieproces rechttoe rechtaan is, kunnen zelfs eenvoudige implementatiefouten of verschillende interpretaties van het protocol tot ernstige beveiligingsfouten leiden. Met name bij resourcebeperkte IoT-ontwerpen kan de behoefte aan veilige opslag en snelle uitvoering van complexe crypto-algoritmen betrouwbare implementatie verder bemoeilijken. Door de SE050 aan een IoT-ontwerp toe te voegen, kunnen ontwikkelaars kritieke beveiligingsfuncties zoals wederzijdse authenticatie implementeren zonder de algehele ontwerpprestaties of beveiliging in gevaar te brengen.

Eenvoudige, veilige integratie

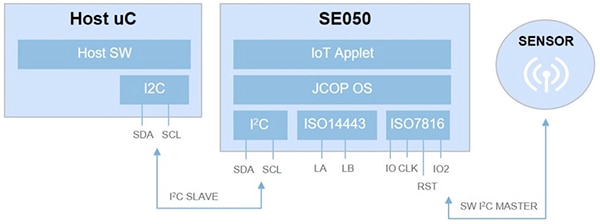

Naast geavanceerde mogelijkheden is de SE050 eenvoudig in een ontwerp toe te passen. Ontwikkelaars kunnen het component gemakkelijk integreren in hun IoT-hardwareontwerpen met minimaal effect op de complexiteit of afmeting van het ontwerp. De SE050 dient met zijn 3 x 3 millimeter (mm) als bijkomend component en biedt een eenvoudige reeks seriële interfaces (Afbeelding 2).

Afbeelding 2: De SE050 SE van NXP bevat verschillende interfaces, waardoor hij kan worden gebruikt als een I2C-slave voor verbindingen met host-microcontrollers, als een I2C-master voor op ISO 7816 gebaseerde verbindingen met digitale sensoren en als contactloze ISO 14443 Near Field Communication (NFC) interface. (Bron afbeelding: NXP)

Afbeelding 2: De SE050 SE van NXP bevat verschillende interfaces, waardoor hij kan worden gebruikt als een I2C-slave voor verbindingen met host-microcontrollers, als een I2C-master voor op ISO 7816 gebaseerde verbindingen met digitale sensoren en als contactloze ISO 14443 Near Field Communication (NFC) interface. (Bron afbeelding: NXP)

Om te communiceren met de host-microcontroller, werkt het component als een I2C-slave. De SE050 kan ook als een I2C-master dienen voor op ISO 7816 gebaseerde verbindingen met een ander serieel component zoals een digitale sensor. Het component ondersteunt ook een derde interface voor contactloze ISO 14443 NFC-connectiviteit.

De IoT-applet van de SE050 orkestreert veilige sleutels en toegangscontroleregels voor de verschillende verbindingen om voor elke verbinding sessies in te stellen en te beheren.

Voor communicatie met de host biedt de SE050 sessiegebaseerde authenticatie, ontworpen om onderschepping van I2C-opdrachten en gegevens te voorkomen, evenals het gebruik van zogenaamde ‘man in the middle’ aanvallen. Ontwikkelaars kunnen zich authenticeren met een gebruikers-ID om een seriële verbindingssessie te starten. Dit werkt net als een wachtwoord of persoonlijk identificatienummer (PIN).

Standaardverificatie op basis van wachtwoorden tussen de microcontroller en de SE050 is voor sommige toepassingen wellicht niet voldoende. Voor kritieke toepassingen moeten ontwikkelaars ervoor zorgen dat de communicatie tussen de host-microcontroller en de SE050 SE vertrouwelijk blijft om aanvallen te voorkomen die sessies opnieuw afspelen, sessiefragmenten in verkeerde volgorde versturen of cryptografische algoritmen vervangen door gehackte versies die bedoeld zijn om vertrouwelijke gegevens te extraheren.

Veilige bustransacties

Ontwikkelaars kunnen met de SE050 SE authenticatiemethoden gebruiken om een veilig communicatiekanaal tussen de SE050 en de host-microcontroller te creëren. Hierbij gebruiken ontwikkelaars de ondersteuning die de SE050 IC biedt voor de SCP03-norm (Secure Channel Protocol) die overal wordt gebruikt om bidirectionele communicatie tussen een Java Card-apparaat en een host te beveiligen.

Voor op microcontrollers gebaseerde ontwerpen gebouwd met de SE050 SE koppelt het gebruik van het SCP03-protocol in wezen de SE050 SE aan de host-microcontroller tijdens authenticatie van de I2C-bussessie, waardoor verder gebruik van versleutelde berichten tijdens de sessie mogelijk wordt. Voor berichtversleuteling binnen het SCP03-protocol wordt het tekstbericht zonder opmaak eerst versleuteld met behulp van het AES-algoritme en wordt een MAC voor het versleutelde bericht gegenereerd. Door zowel het versleutelde bericht als de bijbehorende MAC te verzenden, beschermt deze ‘versleutelen-dan-MAC’ methode het versleutelde bericht en is de ontvanger in staat wijzigingen in het bericht te detecteren.

De SE050 biedt ook een vorm van bescherming voor sensorgegevens. Hierbij kunnen ontwikkelaars de SE050 vragen om antwoorden op hostopdrachten uit te breiden met attestmetadata, inclusief een unieke identificatie, versheidsgegevens in de vorm van een willekeurige waarde voor elke instantie, een tijdstempel en een handtekening. Binnen de host kan software de van de SE050 ontvangen attestgegevens onderzoeken om de bron en tijdigheid te valideren van gegevens van sensoren die met het SE050 I2C-masterinterface zijn verbonden.

Omdat gegevens van afzonderlijke sensoren worden gecombineerd in datastromen door de IoT-hiërarchie, kunnen applicaties deze attestgegevens gebruiken om de bron van ongebruikelijke gegevenspatronen te identificeren die kunnen wijzen op beschadigde, defecte of gecompromitteerde sensoren. Dankzij SCP03-hostsessies en sensorgegevensattest kunnen ontwikkelaars op betrouwbare en veilige wijze essentiële sensorgegevens verkrijgen voor kritieke toepassingen.

Functioneel interface

Attestaanvragen en antwoorden vloeien, net als alle interacties tussen de host-microcontroller en de SE050 SE, door een communicatiestack die is gedefinieerd in ISO 7816 functionele interface-normen voor smartcardapparaten (Afbeelding 3). Deze Application Protocol Data Unit (APDU) norm bepaalt de indeling, de inhoud en het protocol voor berichtuitwisseling tussen een hostapparaat (HD) en een SE.

Afbeelding 3: Communicatie tussen een NXP SE050 SE en een HD verloopt via een ISO 7816 smartcardstack met aanvragen en antwoorden op applicatieniveau met behulp van de ISO 7816 APDU-norm, die wordt verzonden door een datalinklaag met behulp van het ISO 7816-3 T=1 half-duplex protocol over I2C. (Bron afbeelding: NXP)

Afbeelding 3: Communicatie tussen een NXP SE050 SE en een HD verloopt via een ISO 7816 smartcardstack met aanvragen en antwoorden op applicatieniveau met behulp van de ISO 7816 APDU-norm, die wordt verzonden door een datalinklaag met behulp van het ISO 7816-3 T=1 half-duplex protocol over I2C. (Bron afbeelding: NXP)

Voortbouwend op de fysieke I2C-laag ontleedt de datalinklaag de aanvragen en antwoorden van de applicatielaag in een reeks transacties die het ISO 7816-3 T = 1 over I2C-protocol volgen voor half-duplex communicatie. In dit protocol wacht de datalinklaag op het HD en op de SE na elke transmissie in een transactiereeks op bevestiging.

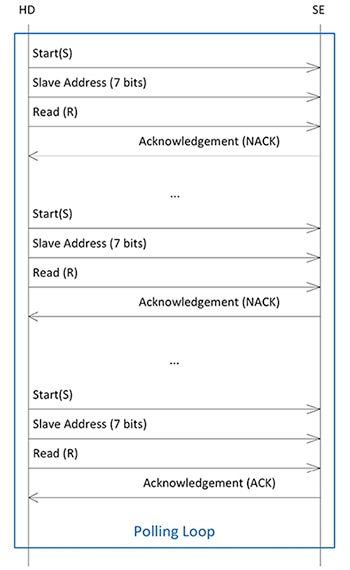

Voor een leesaanvraag die door de hostapplicatie wordt ingediend, peilt de datalinklaag van de host eerst de SE en wacht vervolgens op een bevestiging (ACK), wat aangeeft dat de SE klaar is om te verzenden (Afbeelding 4).

Afbeelding 4: De datalinklaag verwerkt HD-aanvragen, inclusief de hier afgebeelde leesaanvraag als een reeks transacties die voldoen aan het T = 1 over I2C-protocol, beginnend met een polling-lus die de aanvraag herhaalt totdat een bevestiging (ACK) wordt ontvangen die aangeeft dat de SE klaar is om gegevens te verzenden. (Bron afbeelding: NXP)

Afbeelding 4: De datalinklaag verwerkt HD-aanvragen, inclusief de hier afgebeelde leesaanvraag als een reeks transacties die voldoen aan het T = 1 over I2C-protocol, beginnend met een polling-lus die de aanvraag herhaalt totdat een bevestiging (ACK) wordt ontvangen die aangeeft dat de SE klaar is om gegevens te verzenden. (Bron afbeelding: NXP)

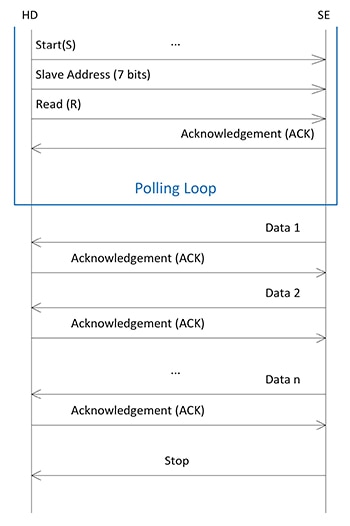

Na ontvangst van de ACK verzendt de datalinklaag in de SE gegevens naar de host als een reeks gegevensblokoverdrachten en wacht voor elke blokoverdracht op een bevestiging van de datalinklaag van de host (Afbeelding 5). Tot slot wordt het volledige antwoord afgeleverd bij de host-applicatie.

Afbeelding 5: Nadat wordt bevestigd dat de SE gereed is om gegevens te verzenden, stuurt de SE een gegevensantwoord als een reeks gegevensblokken en wacht vervolgens op een bevestiging van het HD voordat het volgende blok in de reeks wordt verzonden. (Bron afbeelding: NXP)

Afbeelding 5: Nadat wordt bevestigd dat de SE gereed is om gegevens te verzenden, stuurt de SE een gegevensantwoord als een reeks gegevensblokken en wacht vervolgens op een bevestiging van het HD voordat het volgende blok in de reeks wordt verzonden. (Bron afbeelding: NXP)

Software-implementatie

Uitwisselingen tussen de host-microcontroller en de SE050 SE worden op applicatieniveau uitgevoerd met behulp van de ISO 7816 APDU-norm. Voor de SE050 zijn APDU's voor opdrachten en antwoorden gebaseerd op de Tag Length Value (TLV) indeling gedefinieerd in ISO 7816-4. Elke ADPU omvat minimaal een klassebyte (CLA) (een vaste waarde voor alle SE050-bewerkingen), een instructiebyte (INS) en twee parameterbytes (P1, P2). Gegevensaanvragen en antwoorden kunnen ook aanvullende velden bevatten voor het aantal te lezen bytes (Le), de lengte van het gegevensveld (Lc) en het gegevensveld.

Een leesaanvraag van de hostapplicatie zou bijvoorbeeld een paar TLV's gebruiken om de SE050 I2C-interface te configureren en de leesaanvraag uit te voeren (Listing 1). Zoals eerder opgemerkt, ontleedt de host-datalinklaag deze aanvraag vervolgens in een reeks I2C-bustransacties in overeenstemming met het T=1 protocol.

Copy

static smStatus_t i2cm_Read(

ex_sss_boot_ctx_t *pCtx, uint8_t *readbuf, uint32_t readLength)

{

smStatus_t status;

TLV[0].type = kSE05x_I2CM_Configure;

TLV[0].cmd.cfg.I2C_addr = I2C_SENSOR_BUS_ADDRESS;

TLV[0].cmd.cfg.I2C_baudRate = kSE05x_I2CM_Baud_Rate_400Khz;

TLV[1].type = kSE05x_I2CM_Read;

TLV[1].cmd.rd.readLength = readLength;

TLV[1].cmd.rd.rdBuf = readbuf;

status = Se05x_i2c_master_txn(&pCtx->session, &TLV[0], 3);

return status;

}

Listing 1: De NXP Plug & Trust-middleware bevat broncode die laat zien hoe de ISO 7816-4 TLV-indeling in hostopdrachten wordt gebruikt, zoals deze basisleesopdracht naar de NXP SE050 SE. (Bron code: NXP)

Zoals in Listing 1 wordt geïllustreerd, maakt de code gebruik van een eenvoudige C-structuur om de TLV's te coderen voor de configuratie en leesaanvragen. Hier wordt elke TLV geïnstantieerd met behulp van een SE05x_I2CM_cmd_t structuur (Listing 2).

Copy

typedef struct _SE05x_I2CM_cmd

{

SE05x_I2CM_TLV_type_t type;

SE05x_I2CM_INS_type_t cmd;

} SE05x_I2CM_cmd_t;

typedef enum _SE05x_I2CM_TLV_type

{

kSE05x_I2CM_None = 0,

kSE05x_I2CM_Configure,

//kSE05x_I2CM_Security,

kSE05x_I2CM_Write = 3,

kSE05x_I2CM_Read,

kSE05x_I2CM_StructuralIssue = 0xFF

} SE05x_I2CM_TLV_type_t;

typedef union _SE05x_I2CM_INS_type {

SE05x_I2CM_configData_t cfg;

SE05x_I2CM_securityData_t sec;

SE05x_I2CM_writeData_t w;

SE05x_I2CM_readData_t rd;

SE05x_I2CM_structuralIssue_t issue;

} SE05x_I2CM_INS_type_t;

typedef struct _SE05x_I2CM_readData

{

uint16_t readLength;

SE05x_I2CM_status_t rdStatus;

/* Output. rdBuf will point to Host buffer */

uint8_t *rdBuf;

} SE05x_I2CM_readData_t;

Listing 2: De NXP Plug & Trust-softwaredistributie biedt structuren voor het definiëren van het aanvraagtype (groen gemarkeerd) en bijbehorende opdrachtparameters (blauw gemarkeerd). (Bron code: NXP)

Binnen die SE05x_I2CM_cmd_t structuur is het type member gedefinieerd door een C enum, SE05x_I2CM_TLV_type_t, die de mogelijke waarden weergeeft inclusief de standaardwaarde 4 voor een leesaanvraag ADPU (kSE05x_I2CM_Read). De cmd member van de SE05x_I2CM_cmd_t structuur is gedefinieerd in een samenvoeging van structuren. In dit geval is de cmd member een rd-structuur, die vervolgens members omvat die de lengte van de gevraagde gegevens (readLength) en doelbufferpointer (rdBuf) specificeren.

Deze set definities abstraheert tot een paar regels code om de TLV[1] instantie type member in Listing 1 in te stellen op een leesaanvraag (kSE05x_I2CM_Read) en de cmd member in te stellen op de gewenste readLength en readBuf bufferpointer.

Ontwikkelingsondersteuning

Om softwareontwikkeling te vereenvoudigen, abstraheert NXP host-interacties met de SE050 SE via de Plug & Trust-middleware en een bijbehorende bibliotheek Application Programming Interfaces (API’s) (Afbeelding 6). Het NXP Plug & Trust-middleware distributiepakket combineert middleware en API’s met een aantal voorbeeldtoepassingen gebouwd op mbed TLS, OpenSSL en andere pakketten. Dankzij een op Python gebaseerde opdrachtregelinterface (CLI) kunnen ontwikkelaars tevens SE050-functies in een interactieve modus gebruiken.

Afbeelding 6: Het NXP Plug & Trust-softwarepakket bevat voorbeeldsoftware evenals middleware en bijbehorende API's die de details van interacties met de SE050 abstraheren via de op ISO 7816 gebaseerde stack, bestaande uit de APDU-applicatielaag, T = 1 over I2C-datalinklaag, en de I2C fysieke laag. (Bron afbeelding: NXP)

Afbeelding 6: Het NXP Plug & Trust-softwarepakket bevat voorbeeldsoftware evenals middleware en bijbehorende API's die de details van interacties met de SE050 abstraheren via de op ISO 7816 gebaseerde stack, bestaande uit de APDU-applicatielaag, T = 1 over I2C-datalinklaag, en de I2C fysieke laag. (Bron afbeelding: NXP)

Samen met de NXP Plug & Trust-software kunnen ontwikkelaars de SE050 snel evalueren met behulp van de OM-SE050ARD-ontwikkelingskit, bestaande uit een SE050 SE in combinatie met eenvoudige ondersteuningscircuits met meerdere headers. Het OM-SE050ARD-board bevat behalve connectoren voor een externe I2C-interface en directe toegang tot SE050-pennen ook een Arduino-R3-header. Met behulp van de Arduino-R3-header kunnen ontwikkelaars het OM-SE050ARD-board eenvoudig op verschillende ontwikkelingsboards aansluiten, waaronder het I.MX 6ULTRALITE-evaluatieboard en het FRDM-K64F-evaluatieboards, beide van NXP.

Dankzij de ondersteunde evaluatieboards kunnen ontwikkelaars snel en eenvoudig specifieke gebruiksscenario’s voor beveiliging verkennen, hetzij programmatisch via de Plug & Trust-softwarevoorbeelden of interactief via de op Python gebaseerde CLI. Een van de voorbeeldtoepassingen in de Plug & Trust-softwaredistributie is voorbeeldsoftware die het volledige proces voor het lezen van sensorgegevens via de SE050 I2C-masterinterface illustreert. Ontwikkelaars kunnen deze voorbeeldtoepassing eenvoudig reviseren om conventionele I2C-reads te vervangen door attest-reads. Het gebruik van attest-reads vereist geen wijzigingen in de TLV-opstelling die wordt vermeld in Listing 1. De wijzigingen betreffen eigenlijk voornamelijk het vervangen van de I2C-readfunctie, Se05x_i2c_master_txn(), zie Listing 1, met de geattesteerde read-versie, Se05x_i2c_master_attst_txn(), samen met de bijbehorende functieparameters.

Andere voorbeeldtoepassingen laten de laatste stap in edge-to-cloud-beveiliging zien: authenticatie en veilige communicatie met cloudservices. De Plug & Trust-softwarevoorbeelden bevatten tevens stapsgewijze instructies die ontwikkelaars helpen de SE050 te gebruiken voor authenticatie en veilige verbindingen met openbare cloudservices, waaronder Microsoft Azure, IBM Watson, Amazon Web Services (AWS) en Google Cloud Platform (GCP). Het enige wat voor deze voorbeeldcloudservices hoeft te gebeuren, is het maken van een account voor de betreffende cloudservice en het uploaden van sleutels en certificaten (ook beschikbaar in de voorbeeldroutines). De SE050 SE doet al het zware werk dat ontwikkelaars doorgaans moeten implementeren om veilige cloud-connectiviteit te garanderen.

Met behulp van de NXP Plug & Trust-softwarestack in combinatie met NXP-ontwikkelingsboards kunnen ontwikkelaars snel en eenvoudig profiteren van de uitgebreide ondersteuning van de SE050 SE voor edge-to-cloud-beveiliging voor IoT-apparaten.

Conclusie

Slecht beveiligde IoT-apparaten dreigen grote hoeveelheden vertrouwelijke gegevens bloot te stellen en kunnen toegangspunten worden voor andere gekoppelde bronnen. Ontwikkelaars moeten IoT-ontwerpen bouwen op een beveiligde basis die reikt van het apparaat tot en met de cloud en die het IoT-apparaat gedurende de volledige levenscyclus ondersteunt. Zoals is aangetoond, kan dit worden bereikt door ontwerpen te verbeteren met de SE050 van NXP. Met behulp van deze SE kunnen ontwikkelaars aan de nieuwe vereisten voor doeltreffender beveiliging voldoen — van de edge tot en met de cloud.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.